《网络对抗的前世今生》:揭开网络对抗的“神秘面纱”

发布时间:2024-08-06 08:30:12 来源:火狐官网下载20世纪中叶,现代电子计算机和计算机网络相继诞生。在这一个数字世界里,一切信息都被转化为二进制的“1”和“0”,并在程序代码的指挥下运作。1971年,世界上出现了第一个沿着网线传播、能够自我复制的计算机程序“爬行者”。对此,有人专门编写了能发现并删除它的程序“清除者”。当时,人们只是把它看作技术高手的恶作剧,对此付之一笑。数十年后,当人们回望时才意识到,恰恰就在那一刻,一种以计算机和网络为战场、以程序代码为武器的全新对抗形态——网络对抗出现了。

《网络对抗的前世今生》(电子工业出版社)一书,以时间为主轴,以计算机网络对抗发展演变为主线,以若干里程碑为切入点,用“章回说书”的形式,为读者串联起网络对抗发展演变过程中的重要人物和故事。书中讲述了计算机网络对抗从无到有、从社会边缘逐步走向人们视野中心的发展历史,科普了网络攻防手段与机理等知识。

本书通过回顾大量真实的网络安全事件,得出一个结论:网络安全技术的每一次进步,通常是在付出代价后才会发生,具有“事件驱动”特征。这是由于计算机和网络技术发展迅速导致。每一次重大网络安全事件发生并造成一定影响之后,人们都会痛定思痛,开始采取巩固计算机和网络安全的措施,进而促进了网络安全技术和防护力量的发展。

1988年爆发的“莫里斯蠕虫”事件,让当时网络上大约5%的主机宕机停摆,而美国的贝尔实验室因发明了能够“过滤特定流量”的防火墙而安然无恙。防火墙技术从此开始加快速度进行发展。20世纪90年代,多个基础性网络协议和重要操作系统中的漏洞被公开披露,发动网络攻击的门槛降低,导致网络安全事件频发,广大新老用户迫切地需要新的安全防护手段。这催生了能够远程自动扫描计算机漏洞的工具,以及能够对可疑行为发出警报的入侵检测系统。防火墙、入侵检测、漏洞扫描,成为网络安全防护产品的三块基石,奠基了网络安全防护产业。

通过采购和配置网络安全防护产品,固然能实现“搭建围墙、设置安检、检修缺口、巡逻监控”的效果,但仍旧没办法拒阻蓄意、低成本、高频度的持续攻击。比如,网络攻击者用常用密码库猜解1万个密码,只要有百分之一是容易破解的弱口令,就能得到100个系统的访问权;发1亿封“钓鱼”邮件,只要有万分之一的收件人点开链接,就能侵入1万个系统;用勒索病毒“锁住”100家公司的数据,有1家认赔就能拿到丰厚的“赎金”……本书通过再现多个网络安全事故,警示读者加强网络安全意识,防范那些针对用户不当行为的网络攻击。在网络犯罪分子洪水般的攻击面前,人们“随意设置弱口令、不慎点击假链接、误信下载恶意文件、没有及时打补丁”等,都可能会带来数据被盗取、文件被锁定、系统被控制等严重后果。

“零日漏洞”是网络对抗中的一个关键概念,指在重要软硬件产品中发现且未修复的逻辑漏洞,具有高度稀缺性和潜在破坏性。本书以部分国家情报部门对“零日漏洞”的争夺为引子,阐述了网络对抗从社会领域向国家安全领域渗透的逻辑。个别占据信息技术产业链优势的国家,看到了网络攻击的巨大潜力,探索运用网络对抗技术,获取战略利益。他们看到,网络是情报的富矿,几乎所有数据在此流动和保存;网络是入侵的阶梯,连接着发电厂、钢铁厂的控制台,连接着火车站、办公楼的监控室;网络是发声的广场,能以极低的成本将信息推送给全球亿万人群。因此,他们的情报部门开始尝试:在路由器等网络设备中安插隐蔽通道,秘密窃取他国数据;在与他国发生冲突时,掀起洪水般的网络流量,冲击他国的互联网服务;精心设计网络武器,侵入他国机密网络,并进行破坏;在网络媒体上“带节奏”,颠倒黑白、操弄人心……

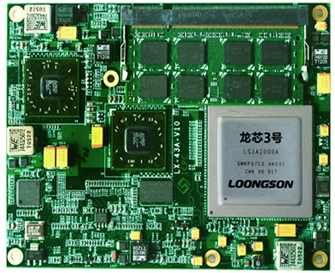

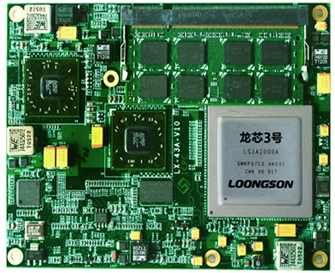

本书以“棱镜”计划、“果园”行动等近年来发生的一系列影响深远的战例为载体,为读者介绍了网络对抗的最高形式——网络战。书中通过真实的战例警示着我们,必须加快建立基于自主可控网络信息技术的产业生态,必须在威胁感知、预置防护、监测预警、应急响应、溯源反制等环节上,全面筑牢网络安全防护能力,以此更好地保障国家安全。

随着人工智能、元宇宙、区块链、量子通信等新技术的发展,衍生出了更多的网络对抗新机理、新手段。网络对抗的新变化,将给未来战争引起更多的新变量,同时,对国家安全、社会运转、个人工作生活也会带来一定影响。

网络对抗看不见、摸不着,涉及大量的专业相关知识和程序代码。《网络对抗的前世今生》一书,以深入浅出的讲述风格,将抽象的网络安全知识与具体的网络对抗场景联系起来,帮助读者构建起对网络对抗相关问题的正确认知,更好地把握网络对抗发展演进的趋势脉络。

京公网安备 京ICP备05031284号-1

京公网安备 京ICP备05031284号-1